Neue technische Richtlinie des BSI für die Entwicklung von Anwendungen im Gesundheitswesen

Neue technische Richtlinie des BSI

Vorspann/Einleitung

Die fortschreitende Digitalisierung trifft alle Lebensbereiche, sie kann aber im Gesundheitswesen einen besonders großen Nutzen stiften, denn es gilt, immer mehr ältere und chronisch kranke Menschen zu behandeln und strukturschwache ländliche Regionen zu versorgen. Gesundheitsanwendungen können die Behandlung und Betreuung von Patient*innen unterstützen. Dabei muss stets im Blick behalten werden, dass es sich bei den von Gesundheitsanwendungen verarbeiteten Daten in der Regel um besondere Kategorien von personenbezogenen Daten im Sinne der Datenschutz-Grundverordnung (DSGVO) und daher um besonders schutzwürdige Gesundheitsdaten handelt. Dem Datenschutz und der Informationssicherheit kommt somit in der digitalen Gesundheitsversorgung eine besondere Bedeutung zu, da eine Verletzung des Schutzes personenbezogener Daten bestenfalls verhindert werden soll. Die Technische Richtlinie TR-03161 dient als Leitfaden, um Entwickler von Gesundheitsanwendungen bei der Erstellung sicherer Softwarelösungen zu unterstützen.

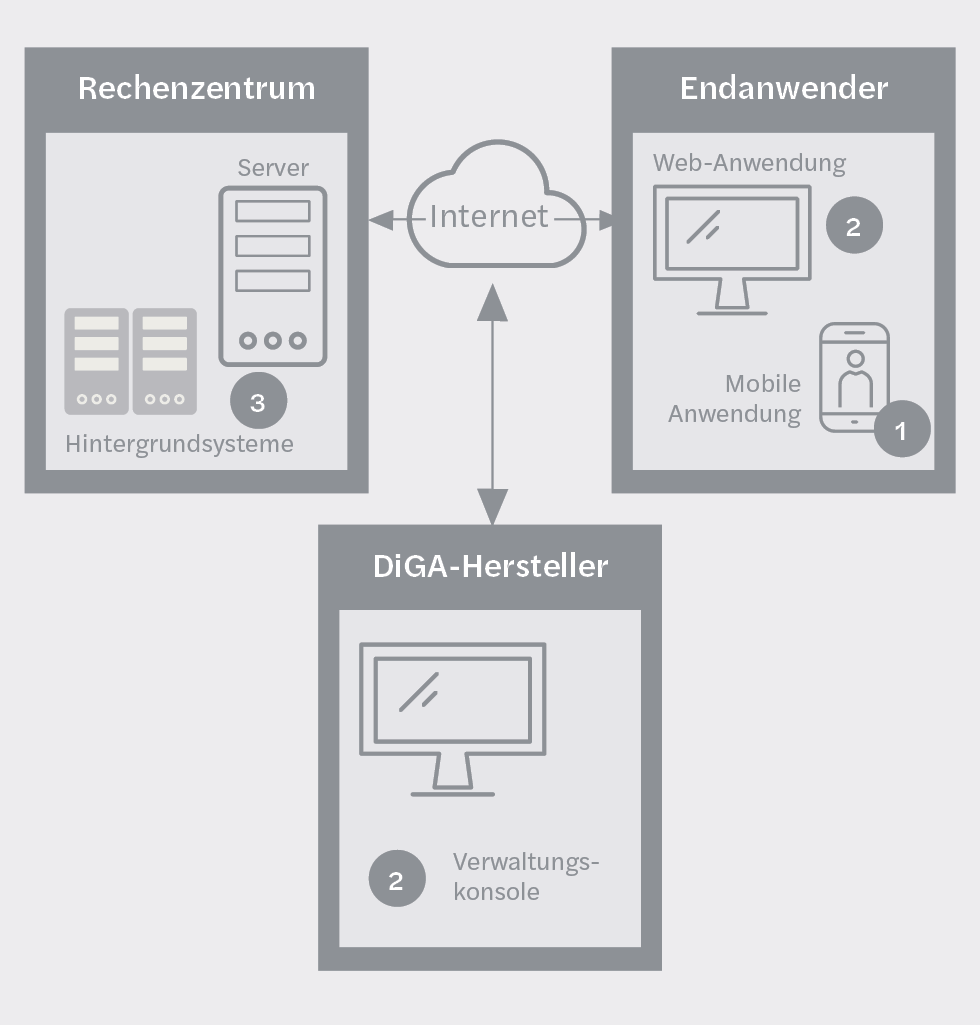

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat im Mai 2022 eine neue Technische Richtlinie (TR-03161) mit Anforderungen an Anwendungen im Gesundheitswesen veröffentlicht. Sie besteht aus drei Teilen, welche sich an jeweils drei Komponenten von solchen Anwendungen richten: 1 – Mobile Anwendungen, 2 – Web-Anwendungen und 3 – Hintergrundsysteme. Je nachdem, aus welchen Komponenten eine digitale Gesundheitsanwendung (DiGA) besteht, kann es daher vorkommen, dass nur eine oder auch alle drei Richtlinien anwendbar werden. In der Praxis werden bei den meisten DiGAs aber alle drei Richtlinien Anwendung finden. Zusätzlich kann diese als Richtlinie für Anwendungen betrachtet werden, die sensible Daten verarbeiten oder speichern.

Typische Software-Architektur einer Internet-basierten Anwendung

Insbesondere im Gesundheitswesen ist es komfortabel, dass orts- und zeitunabhängig auf die eigenen medizinischen Daten zugegriffen werden kann. Anwendungen speichern in diesem Fall sensible und persönliche Daten – von der Pulsfrequenz über Aufzeichnungen des Schlafrhythmus bis hin zu Medikationsplänen sowie ärztlichen Verordnungen und Bescheinigungen. Sie verbinden die Nutzer*innen mit entsprechenden Services und fungieren als Kommunikationsknotenpunkte. Ein kompromittiertes Endgerät kann somit das gesamte digitale Leben des*der Nutzers*Nutzerin ungewollt offenlegen und zu hohem finanziellen Schaden führen. Das Einhalten von geeigneten Sicherheitsstandards kann dies wesentlich erschweren und möglicherweise sogar verhindern. Bereits während der Entwicklungsphase sollten Hersteller sehr verantwortungsvoll planen, wie eine Anwendung personenbezogene und andere sensible Daten verarbeitet, speichert und schützt. (Quelle: BSI)

Anwendbarkeit und Verpflichtung zur Umsetzung

Die Technische Richtlinie TR-03161 sollte ursprünglich die Grundlage für die Zertifizierung der Datensicherheit nach § 4 Abs. 7 DiGAV bilden. Da das BSI insofern keine Einigung mit dem Bundesinstitut für Arzneimittel und Medizinprodukte (BfArM) erzielen konnte, hat das BSI sie nunmehr als Technische Richtlinie veröffentlicht.

Technische Richtlinien dienen im Allgemeinen der Etablierung geeigneter IT-Sicherheitsstandards zu ausgewählten Themen. Sie richten sich in der Regel an alle, die an der Einrichtung oder Sicherung von IT-Systemen beteiligt sind. Die Technischen Richtlinien des BSI sind allerdings zunächst nur Empfehlungen. Verbindlich werden sie erst durch entsprechende gesetzliche oder verwaltungsinterne Regelungen. Dennoch hat die Konformität mit Technischen Richtlinien auch ohne gesetzlich geregelte Konformitätsvermutung zumindest eine rein faktische Indizwirkung für die Einhaltung eines bestimmten Standes der Technik. Aufsichtsbehörden und Gerichte werden die TR-03161 etwa bei der Bestimmung des Standes der Technik nach Art. 32 DSGVO berücksichtigen.

Wir gehen ferner davon aus, dass die künftige, ab dem 1. Januar 2023 verpflichtende DiGA-Zertifizierung in jedem Fall ähnliche, wenn nicht sogar identische Kriterien enthalten wird. Letzteres erwartet der Bundesverband Medizintechnologie (BVMed). Deshalb halten wir die Berücksichtigung dieser neuen Technischen Richtlinie schon heute für unbedingt erforderlich.

Überblick über die Anforderungen

Der Begriff „mobile Anwendung“ bezeichnet ein Programm, das auf einer mobilen Plattform ausgeführt wird. Grundsätzlich lassen sich solche Anwendungen in zwei Kategorien unterteilen. Die erste Kategorie bilden die nativen Anwendungen, welche direkt auf die Plattform, auf der sie ausgeführt werden, zugeschnitten sind. Dem gegenüber stehen die Web-Anwendungen, deren Implementierung völlig unabhängig von der Plattform ist und die innerhalb des Web-Browsers des Endgeräts laufen. Die meisten modernen Systeme folgen dabei einem hybriden Ansatz. Sie spiegeln alle möglichen Kombinationen aus nativen Anwendungen und Web-Anwendungen wider. Läuft die Anwendung und/oder erfolgt die Speicherung von Daten nicht nur auf dem Endgerät des Endbenutzers, so haben die meisten Anwendungen auch ein Hintergrundsystem, welches in der Regel auf einem Server in einem über das Internet erreichbaren Rechenzentrum gehostet wird.

Die TR beschreibt dabei das Sicherheitsproblem durch Annahmen, Bedrohungen und organisatorische Sicherheitspolitiken, die für Anwendungen im Gesundheitswesen zur Erbringung der Sicherheitsleistung relevant sind. Jeder der drei Teile der Richtlinie formulieren dabei eine Reihe von Annahmen bezüglich der folgenden Aspekte. Mazars hat diese TR analysiert. Folgende Abschnitte geben jeweils einen kurzen Überblick über die Anforderungen je Sicherheitsaspekt, die durch die Richtlinie an die Anwendungen aufgestellt werden. Zu jeder Anforderung ist zudem in der TR angegeben, ob es sich dabei um eine Muss-, eine Soll- oder eine Kann-Anforderung handelt. Bezüglich der erforderlichen Prüfungstiefe wird in der TR unterschieden zwischen:

- „Check“ – einer simplen Überprüfung, ob die Anforderung umgesetzt ist, auch bekannt als „Test of Design (ToD)“ – und

- „Examine“ – einer tiefergehenden Validierung, wie die jeweilige Anwendungskomponente diese Anforderung in der Praxis umsetzt, auch bekannt als „Test of Effectiveness (ToE)“.

Übersicht der Annahmen, welche durch die Teile der TR aufgestellt werden

Richtlinie für die Entwicklung von mobilen Anwendungen

Eine Reihe von organisatorischen Leitlinien (Sicherheitspolitiken) sind durch die Organisation zu definieren, zu dokumentieren und zu befolgen. Diese müssen mindestens die Angaben zu folgenden Aspekten umfassen:

- Verwaltung von Zugriffsberechtigungen, entsprechend dem festgelegten Konzept,

- Aufnehmen und Nachverfolgen von Sicherheitsereignissen (Logging),

- Nutzung von biometrischen Merkmalen zum Anmelden an der Anwendung,

- Verfahren zur Identifikation und Installation von kritischen (sicherheitsrelevanten) Aktualisierungen (Updates),

- Sicherstellen der Datenhoheit des Nutzers in der Web-Anwendung,

- Anbieten eines niederschwelligen Prozesses zum Melden von Schwachstellen,

- Validierung der von externen Bibliotheken eingehenden Daten,

- Weitergabe von sensiblen Daten an externe Bibliotheken,

- Verwendung eines Zufallszahlengenerators einer ausreichenden Güte und

- Zweckbindung jeglicher Datenerhebung, -verarbeitung, -speicherung und -weitergabe.

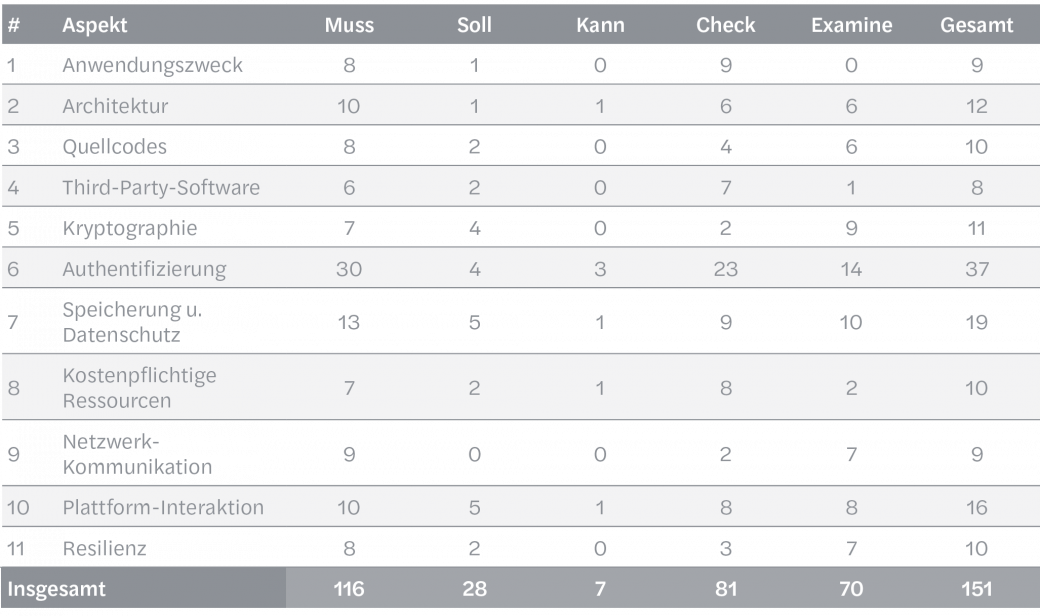

Der erste Richtlinienteil stellt zudem 151 konkrete Anforderungen an mobile Anwendungen auf, welche in 11 Gruppen bezüglich der Sicherheitsaspekte unterteilt sind. Die nachfolgende Tabelle fasst die Arten der Anforderungen zahlenmäßig zusammen.

Übersicht der BSI TR-03161-1 Anforderungen an mobile Anwendungen

Richtlinie für die Entwicklung von Web-Anwendungen

Eine Reihe von organisatorischen Leitlinien (Sicherheitspolitiken) sind durch die Organisation zu definieren, zu dokumentieren und zu befolgen. Diese müssen mindestens die Angaben zu folgenden Aspekten umfassen:

- Verwaltung von Zugriffsberechtigungen entsprechend dem festgelegten Konzept,

- Nutzung der Speicherfunktionen des Web-Browsers für Passwörter,

- Hinweisen des Endanwenders auf die Nutzungsbedingungen der Web-Anwendung,

- Verfahren zur Identifikation und Installation von kritischen (sicherheitsrelevanten) Aktualisierungen (Updates),

- Sicherstellen der Datenhoheit des Nutzers in der Web-Anwendung,

- Anbieten eines niederschwelligen Prozesses zum Melden von Schwachstellen und

- Zweckbindung jeglicher Datenerhebung, -verarbeitung, -speicherung und -weitergabe.

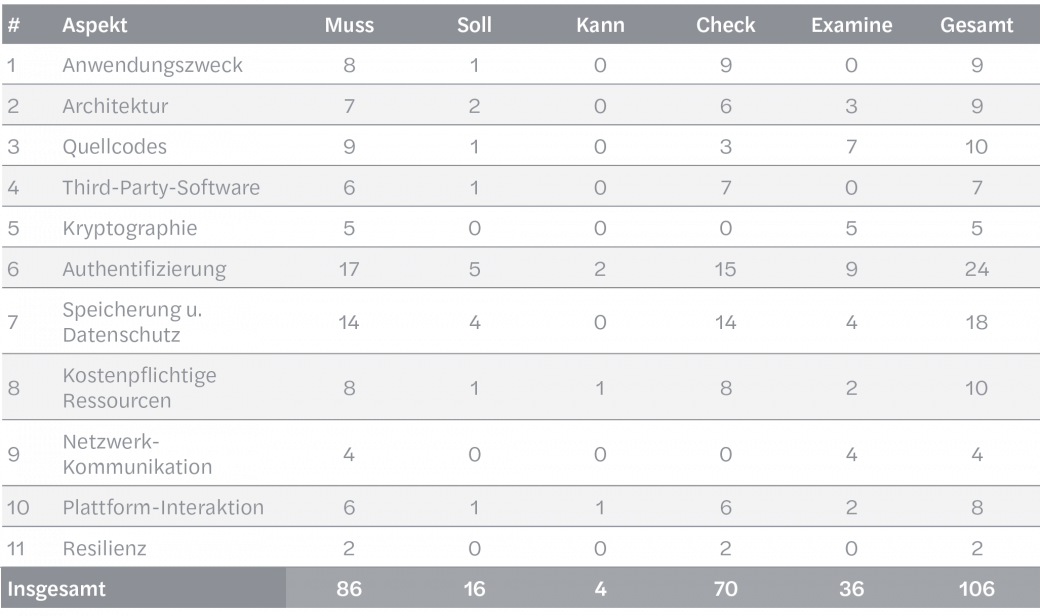

Der zweite Richtlinienteil stellt zudem 106 konkrete Anforderungen an Web-Applikationen auf, welche in 11 Gruppen bezüglich der Sicherheitsaspekte unterteilt sind. Die nachfolgende Tabelle fasst die Arten der Anforderungen zahlenmäßig zusammen.

Übersicht der BSI TR-03161-2 Anforderungen an Web-Applikationen

Richtlinie für die Entwicklung von Hintergrundsystemen

Eine Reihe von organisatorischen Leitlinien (Sicherheitspolitiken) sind durch die Organisation zu definieren, zu dokumentieren und zu befolgen. Diese müssen mindestens die Angaben zu folgenden Aspekten umfassen:

- Verwaltung von Zugriffsberechtigungen entsprechend dem festgelegten Konzept,

- Aufnehmen und Nachverfolgen von Sicherheitsereignissen (Logging),

- Verfahren zur Identifikation und Installation von kritischen (sicherheitsrelevanten) Aktualisierungen (Updates),

- Validierung der von externen Diensten eingehenden Daten und Eingaben,

- Weitergabe von sensiblen Daten an externe Dienste,

- Handhabung der Kommunikationsschnittstellen innerhalb der verwendeten Bibliotheken,

- Verwendung eines Zufallszahlengenerators einer ausreichenden Güte,

- Zweckbindung jeglicher Datenerhebung, -verarbeitung, -speicherung und -weitergabe und

- Realisierung eines Entwicklungszyklus zur Stärkung der Sicherheit des Hintergrundsystems.

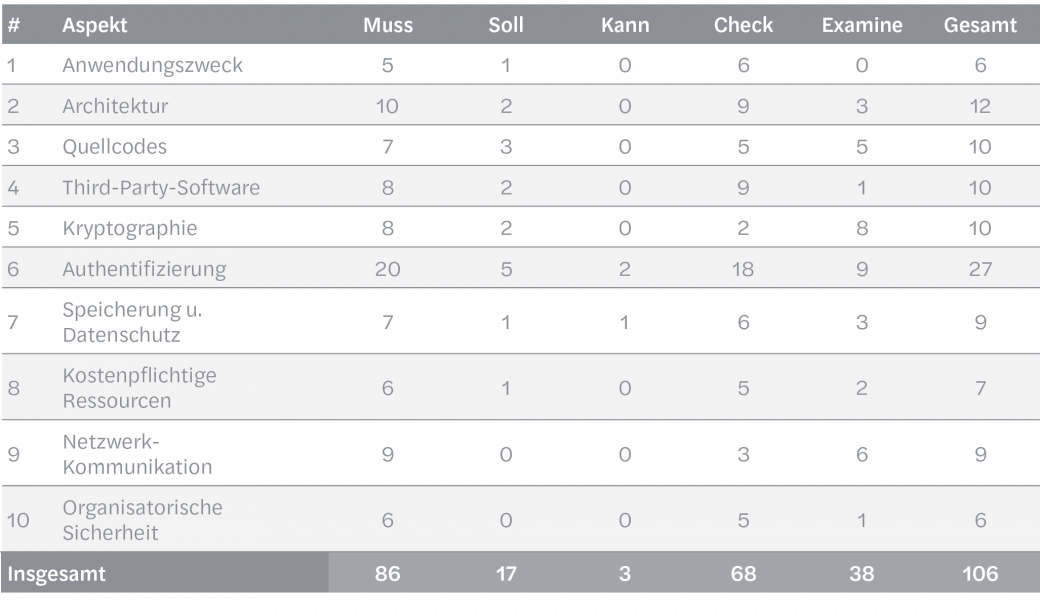

Der dritte Richtlinienteil stellt zudem 106 konkrete Anforderungen an Hintergrundsysteme auf, welche in 10 Gruppen bezüglich der Sicherheitsaspekte unterteilt sind. Die nachfolgende Tabelle fasst die Arten der Anforderungen zahlenmäßig zusammen.

Übersicht der BSI TR-03161-3 Anforderungen an Hintergrundsysteme der Anwendungen

Mazars unterstützt Sie bei einer sicheren Konzeption Ihrer Gesundheitsanwendung und der Durchführung einer Gap-Analyse bezüglich der Technischen Richtlinie TR-03161

Mazars verfügt sowohl im technisch-prozessualen als auch im juristischen Bereich über das Knowhow, Sie bei der sicheren Konzeption von Gesundheitsanwendungen entsprechend den Anforderungen der BSI-TR-03161 zu unterstützen. Unsere auf diesem Fachgebiet praxiserfahrenen IT-Prüfer*innen helfen Ihnen gern dabei, auch vermeintliche Lücken bei der Konzeption Ihrer bestehenden Gesundheitsanwendung zu identifizieren, nach deren Kritikalität zu bewerten und Maßnahmen zu deren Schließung zu definieren. Wir freuen uns, Ihnen für Ihre Fragen zur Verfügung zu stehen.

Haben Sie Fragen oder weiteren Informationsbedarf?

Autor*innen:

Charlotte Husemann

Tel: +49 30 208 88 1352

Dr. Roman Krepki

Tel: +49 711 666 31 814

Dies ist ein Beitrag aus unserem Healthcare-Newsletter 3-2022. Die gesamte Ausgabe finden Sie hier. Sie können diesen Newsletter auch abonnieren und erhalten die aktuelle Ausgabe direkt zum Erscheinungstermin.